Administrar usuarios de API

Actito tiene como objetivo ofrecerte una gran conectividad en tu enfoque de marketing. Por lo tanto, nos aseguramos de habilitar el intercambio de datos entre Actito y otros sistemas específicos en tu negocio.

Las API públicas disponibles te permiten interactuar directamente con Actito sin tener que pasar por la interfaz.

Para utilizar las API, se requiere una cuenta de usuario específica, diferente al acceso para la interfaz.

Los "Administradores" de tu licencia tienen la posibilidad de configurar estas cuentas directamente a través de la aplicación "Usuarios de API" en la plataforma de Configuración de Licencia.

Crear un usuario de API

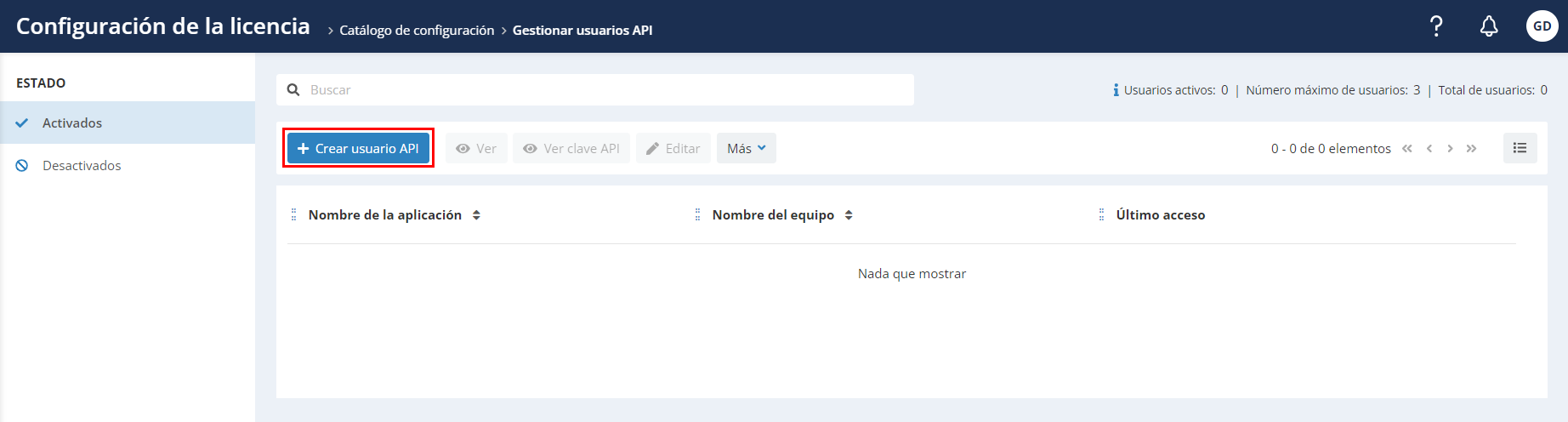

Todos los usuarios existentes se muestran en la pantalla principal de la aplicación.

Para agregar un nuevo usuario, haz clic en "+ Crear un usuario de API".

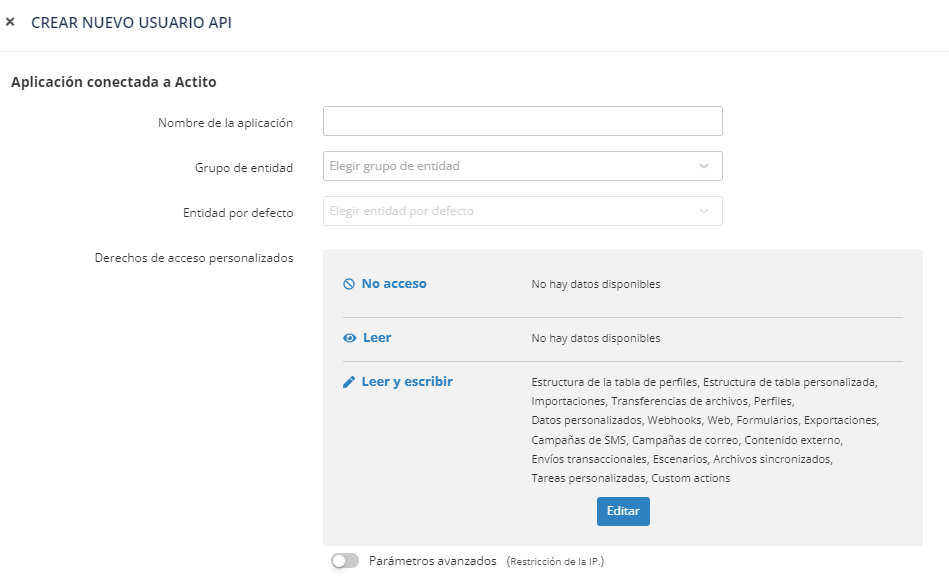

Podrás completar la información del usuario de API:

- Nombre de la aplicación: indica el nombre de la aplicación que utilizará esta clave para conectarse a Actito. Esto le permite distinguir fácilmente entre integraciones internas o de terceros.

- Grupo de entidades y entidad predeterminada

- Derechos de acceso personalizados

Administrar derechos de acceso personalizados

Dado que los derechos de acceso a la plataforma están definidos por las configuraciones de usuario, es posible restringir las llamadas que puede realizar un usuario de API.

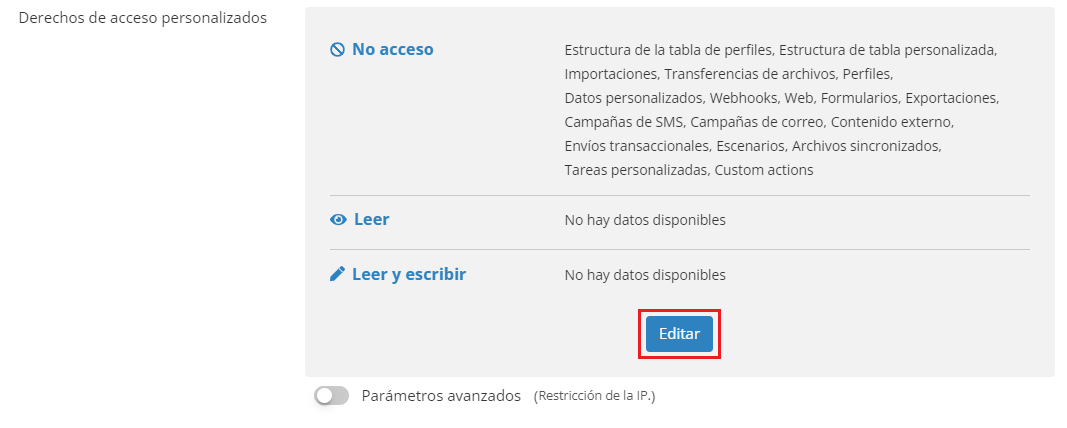

El administrador de usuarios de API de una licencia puede definir los derechos para cada usuario (Sin acceso/Lectura/Lectura y escritura) para diferentes operaciones agrupadas en 4 categorías.

Los derechos pueden ser editados haciendo clic en el botón 'Editar'.

En la interfaz, el administrador puede definir los accesos por módulo y por nivel. Para hacerlo, debe seleccionar el nivel de acceso que desea otorgar al usuario a diferentes módulos que pertenecen a diferentes grupos (detallados a continuación). Una vez seleccionados los accesos, se debe hacer clic en "Guardar" para guardar la selección.

Existen 3 niveles de acceso diferentes:

Sin acceso: el usuario no podrá realizar ninguna llamada a este módulo.

Lectura: desde un punto de vista técnico, el usuario solo podrá realizar llamadas con el método GET a este módulo.

Lectura y escritura: desde un punto de vista técnico, el usuario podrá realizar llamadas con todos los métodos implementados en este módulo (GET, POST, PUT, PATCH, DELETE, ...).

Luego, hay 4 grupos diferentes estructurados en módulos:

Estructura de datos:

Este grupo permite gestionar la estructura de las tablas de perfiles y las tablas personalizadas.

Intercambio de datos:

Este grupo incluye el intercambio de datos, como importaciones de datos, transferencias de archivos y sincronizaciones ETL, gestión de perfiles y datos personalizados, webhooks, objetivos y formularios.

Activación de perfil:

Este grupo incluye acciones para activar perfiles a través de canales de comunicación, como campañas de SMS, correo electrónico, bibliotecas de contenido HTML externo, envíos transaccionales, escenarios y archivos de segmentación sincronizados.

Configuración de Actito

Este grupo incluye tareas y acciones personalizadas para integrar Actito con sistemas externos.

Para obtener los detalles de la categoría de cada llamada a la API existente, descargue el siguiente archivo: taxonomía-api-derechos.xlsx. Muestra la taxonomía de estas diferentes categorías con los módulos asociados, la posibilidad o no de definir un derecho de acceso, las agrupaciones de operaciones según la estructura de la documentación para desarrolladores, la URL de la documentación relacionada con cada llamada y el alcance (Lectura/Escritura):

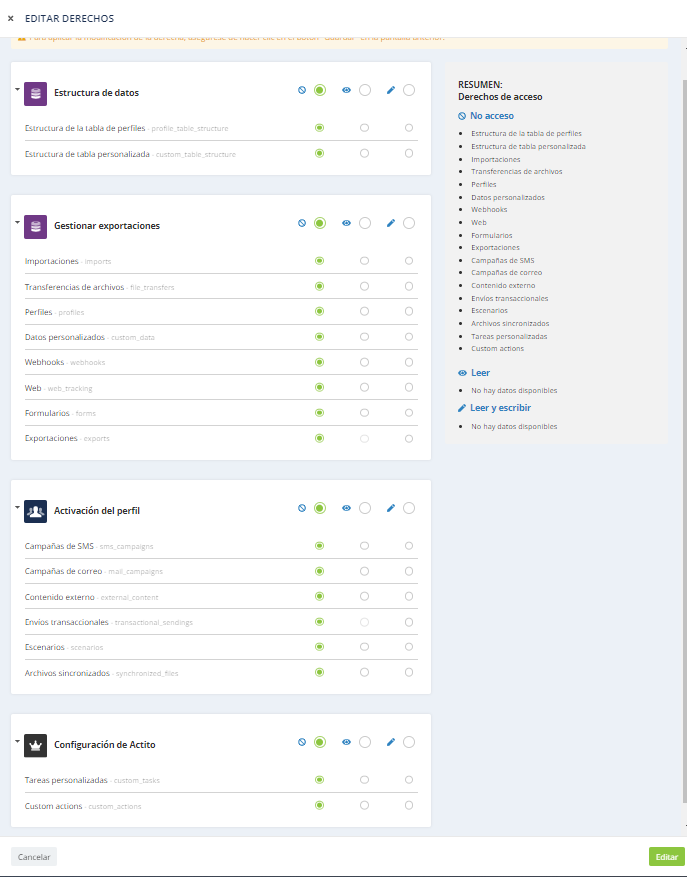

En el portal para desarrolladores también se especifican los derechos necesarios en cada llamada.

Consejo

Cuando se habla de acceso de escritura en los derechos de la API de Actito, siempre implica el módulo más alto, que da acceso tanto de lectura como de escritura a la información. No existe un nivel de acceso de sólo escritura y no de lectura.

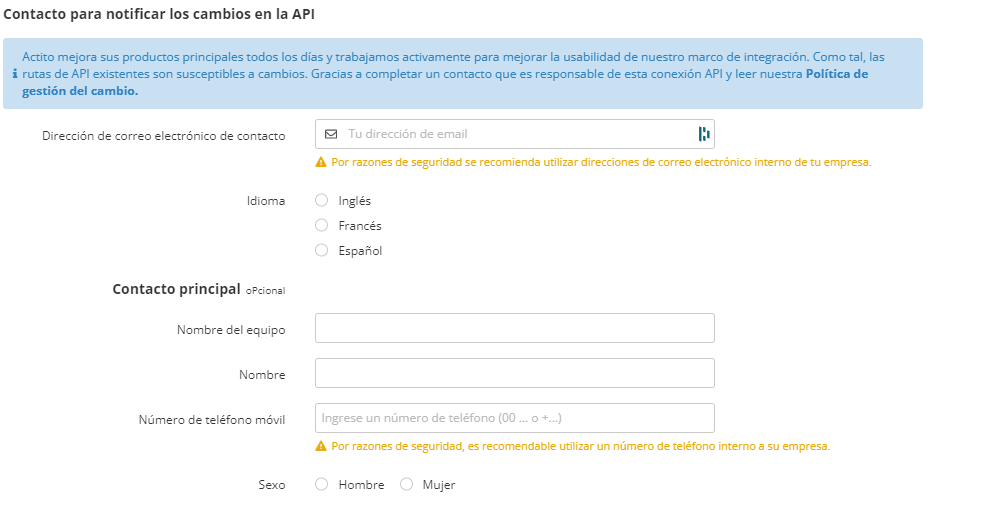

Establecer información de contacto

Actito implementa periódicamente actualizaciones en sus plataformas, incluida la integración. Como resultado, las API existentes están sujetas a cambios. Lea nuestra [política de gestión de cambios] (https://developers.actito.com/docs/integration-framework/apis/change-management/policy/) y proporcione la información de contacto de la persona encargada de mantener la conexión API.

La siguiente información es obligatoria:

- Correo electrónico de contacto

- Lengua

:::nota

Esta dirección de correo electrónico se utilizará para notificar al administrador de la aplicación sobre los últimos cambios, según lo acordado en nuestra política de gestión de cambios.

Es importante que la persona o lista de distribución detrás de esta dirección sea responsable de rastrear dichas notificaciones.

No es necesario acceder a esta dirección de correo electrónico para usar la clave API.

:::

La siguiente información es opcional y solo se utiliza para personalizar las notificaciones de cambios y proporcionar detalles adicionales sobre el administrador de aplicaciones.

- Nombre del equipo *Nombre de pila

- Teléfono móvil

- Género

Gestión de los usuarios existentes

Una vez hayas creado el usuario, puedes acceder a sus datos de contacto a través del botón 'Ver', y modificarlos a través del botón 'Editar'.

Ver la clave API

La autenticación generada por la aplicación 'Gestionar usuarios API' es a través del sistema de clave API, que ofrece mayor seguridad y autonomía que el acceso que anteriormente generaba el equipo de soporte Actito con un autenticación básica.

La autenticación mediante clave API te da acceso directo a su gestión y permite no tener que depender de una contraseña, puesto que el proceso de reiniciarla podría tener consecuencias para las integraciones que ya hayas puesto en marcha.

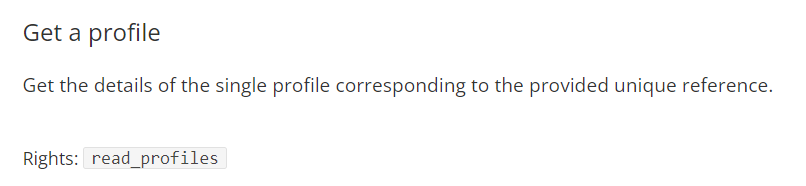

Para acceder a la identificación de la cuenta, haz clic en "Ver clave API"

La clave API es una cadena de caracteres que tu proveedor técnico utilizará para conectarse a la API. El botón a la derecha te permite copiarla directamente para transmitirla.

Asegurar la clave

Tus claves de API de licencia solo serán accesibles a través de la aplicación "Gestionar usuarios de API". Esta aplicación está vinculada a la configuración de permisos de "AdminUser".

Esto significa que solo el administrador de licencias tendrá control directo sobre los usuarios de API, ya sean técnicos internos o proveedores externos. La información solicitada al crear la cuenta incluye tanto la dirección de correo electrónico como el número de teléfono móvil para permitir que el administrador de licencias transmita la clave a través del canal seguro de su elección.

Una clave de API es suficiente por sí misma para iniciar sesión y no está vinculada a una contraseña. Por lo tanto, no hay riesgo de perder la identificación, ya que siempre se almacena de forma segura a través de la aplicación "Gestionar usuarios de API".

Sin embargo, tienes varias opciones para bloquear el acceso a una clave.

Restablecer la clave

Restablecer una clave te permite cortar el acceso si ha sido comprometida. El restablecimiento te desconectará de todas las llamadas existentes. Se generará inmediatamente una nueva clave segura para permitirte restablecer llamadas legítimas.

Revocar la clave

Revocar la clave la eliminará. No será utilizable, ni siquiera para las llamadas existentes.

No será posible recuperar esta clave.

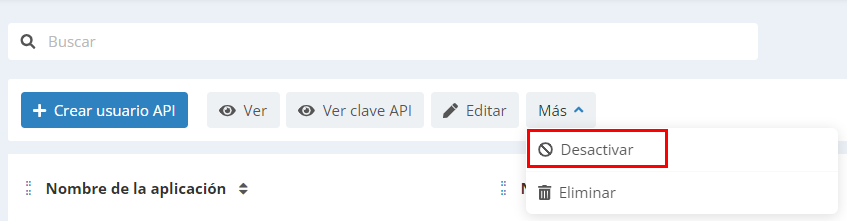

"Desactivar" un usuario desde el menú principal tendrá el mismo efecto. El usuario se colocará en la pestaña "Desactivados". Si se reactiva, será necesario restablecer la clave del usuario.

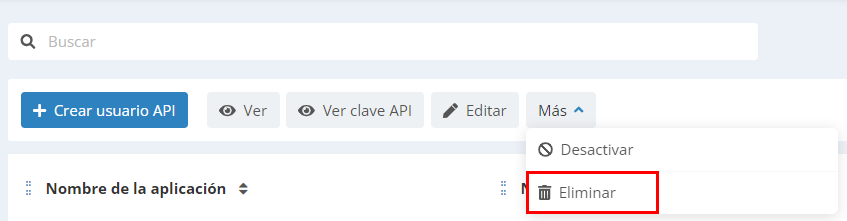

Eliminar un Usuario

También es posible eliminar por completo a un usuario, a través del botón "Más" y luego "Eliminar".

Advertencia

Restablecer, revocar o eliminar una clave de API desconectará todas las llamadas existentes basadas en esa clave.

Uso de la clave de API

Para configurar las llamadas a la API, la clave de API no debe usarse directamente como identificador.

Se utilizará para generar un token de acceso con duración limitada (15 minutos), que debe incluirse en todas las llamadas.

Por ejemplo, para generar un token en el entorno de PRUEBA, la llamada será

GET https://apitest.actito.com/auth/token

con la clave de API en el encabezado 'Authorization'.

GET Token

curl

-X GET` `'https://apitest.actito.com/auth/token'` `\

-H` `'Authorization: qhdfbvdh747R49FRHrthqhdfbvdh74'` `\

-H` `'Accept: application/json'

El token obtenido se utilizará para la autenticación en los próximos 15 minutos. Debe pasarse como 'Authorization' de tipo 'Bearer' en todas las llamadas.

Ejemplo de Token Bearer

curl

-X GET` `'https://apitest.actito.com/v5/entities/MyEntity/etls'` `\

-H` `"Authorization: Bearer eyJhbGciOiJSUzI1NiJ9.eyJqdGkiOiI0IiwiaWF0IjoxNTg2ODY1MjE1LCJpc3MiOiJhY3RpdG8iLCJleHAiOjE1ODY4NjYxMTUsImxpY2VuY2VJZCI6MTI3NDAsImFjY291bnRJZCI6MTIsInBvbCI6Im1haW5Qb2xpY3lBcGkiLCJzdWIiOiI2ZWY3YjZmYS0wYTc1LTQ1YTYtYmE5My1iZGY5MmUyZjg3NDAifQ.umizXm0TueN6jRkMCaz9AnQP30qNxud5XIxnZiPzz24L8Aon7WKeJ8_49xcjsTe_v13nv4AI9991Mw_k9bvQffT__eikkv9UMmZ22wvQr5UxCH5Y-NkxFRctEGLjmkEdFFe2EuOkF1GjsIetPrJgY-_L6bpoa3G0o69IWavBIFowQtw_q0FOPaZ_JtBLiDiFH59IM5s4-8S-QAhGkGgjOhTzqBTyDBGj8cqnhvr9eFwgoxGSAZ1QLGU5yTRyIJm8Uaq97M5UhKn98ixK4oQhQvVKwW9MDgGyf0jLFLEFO7l9kyFON34OsxiTyK58U_OFJzehgxqRokBE3wXWo9rKEA"` `\

-H` `'Accept: application/json'

Consejo

Para obtener más información sobre las URL utilizadas para generar el token en diferentes entornos, así como sobre la autenticación en general, su operador puede consultar la página dedicada en nuestra documentación técnica.

La autenticación mediante clave de API es compatible tanto en la versión 4 como en la versión 5 de nuestra API pública.

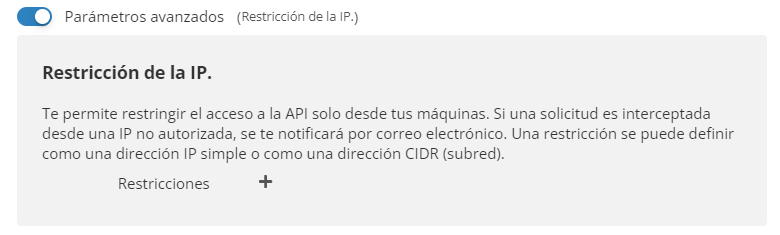

Restricción de la dirección IP

Para mayor seguridad, tiene la opción de asociar la clave de API con una dirección IP específica (o un rango de direcciones IP).

Para restringir el uso de la clave a una IP específica, habilite "Configuración avanzada" al crear o modificar un usuario de API.

Si una solicitud es interceptada desde una IP no autorizada, será rechazada y se enviará un correo electrónico de advertencia a la dirección asociada.

La restricción puede establecerse en una única dirección IP o en una dirección CIDR (subred).

En el último caso, el rango debe proporcionarse en formato IP + CIDR.

Por ejemplo, para indicar una restricción en la dirección IP 192.168.1.1 con una máscara de subred de 255.255.255.248, el valor a proporcionar en la restricción sería 192.168.1.1/29.

CIDR - Lista de Máscaras de Subred

| CIDR | Bits Disponibles | Máscara de Subred | Número de Hosts por Subred |

|---|---|---|---|

| /1 | 31 | 128.0.0.0 | 2^31^-2 = 2,147,483,646 |

| /2 | 30 | 192.0.0.0 | 2^30^-2 = 1,073,741,822 |

| /3 | 29 | 224.0.0.0 | 2^29^-2 = 536,870,910 |

| /4 | 28 | 240.0.0.0 | 2^28^-2 = 268,435,454 |

| /5 | 27 | 248.0.0.0 | 2^27^-2 = 134,217,726 |

| /6 | 26 | 252.0.0.0 | 2^26^-2 = 67,108,862 |

| /7 | 25 | 254.0.0.0 | 2^25^-2 = 33,554,430 |

| /8 | 24 | 255.0.0.0 | 2^24^-2 = 16,777,214 |

| /9 | 23 | 255.128.0.0 | 2^23^-2 = 8,388,606 |

| /10 | 22 | 255.192.0.0 | 2^22^-2 = 4,194,302 |

| /11 | 21 | 255.224.0.0 | 2^21^-2 = 2,097,150 |

| /12 | 20 | 255.240.0.0 | 2^20^-2 = 1,048,574 |

| /13 | 19 | 255.248.0.0 | 2^19^-2 = 524,286 |

| /14 | 18 | 255.252.0.0 | 2^18^-2 = 262,142 |

| /15 | 17 | 255.254.0.0 | 2^17^-2 = 131,070 |

| /16 | 16 | 255.255.0.0 | 2^16^-2 = 65,534 |

| /17 | 15 | 255.255.128.0 | 2^15^-2 = 32,766 |

| /18 | 14 | 255.255.192.0 | 2^14^-2 = 16,382 |

| /19 | 13 | 255.255.224.0 | 2^13^-2 = 8,190 |

| /20 | 12 | 255.255.240.0 | 2^12^-2 = 4,094 |

| /21 | 11 | 255.255.248.0 | 2^11^-2 = 2,046 |

| /22 | 10 | 255.255.252.0 | 2^10^-2 = 1,022 |

| /23 | 9 | 255.255.254.0 | 2^9^-2 = 510 |

| /24 | 8 | 255.255.255.0 | 2^8^-2 = 254 |

| /25 | 7 | 255.255.255.128 | 2^7^-2 = 126 |

| /26 | 6 | 255.255.255.192 | 2^6^-2 = 62 |

| /27 | 5 | 255.255.255.224 | 2^5^-2 = 30 |

| /28 | 4 | 255.255.255.240 | 2^4^-2 = 14 |

| /29 | 3 | 255.255.255.248 | 2^3^-2 = 6 |

| /30 | 2 | 255.255.255.252 | 2^2^-2 = 2 |

| /31 | 1 | 255.255.255.254 | 2^1^-0 = 2 |

| /32 | 0 | 255.255.255.255 | 2^0^-0 = 1 |

Consejo

Ten en cuenta que una restricción de IP es ideal para limitar el acceso solo desde tus máquinas con una IP fija, pero es menos efectiva si la clave va a ser utilizada para pruebas o implementación manual por parte de usuarios humanos con IPs dinámicas.