Gérer les paramètres d'authentification

Les paramètres d'authentification sont un enjeu majeur de la sécurité des comptes utilisateurs, notamment pour garantir la protection des données privées dans le cadre du RGPD.

L'usage seul des mots de passe est considéré comme dépassé, c'est pourquoi Actito donne la possibilité aux utilisateurs "Administrateurs" d'une licence de définir des facteurs d'authentification supplémentaires.

Ceci est fait via l'app "Authentification" du portail de Configuration de la licence.

Paramètres de la page de login

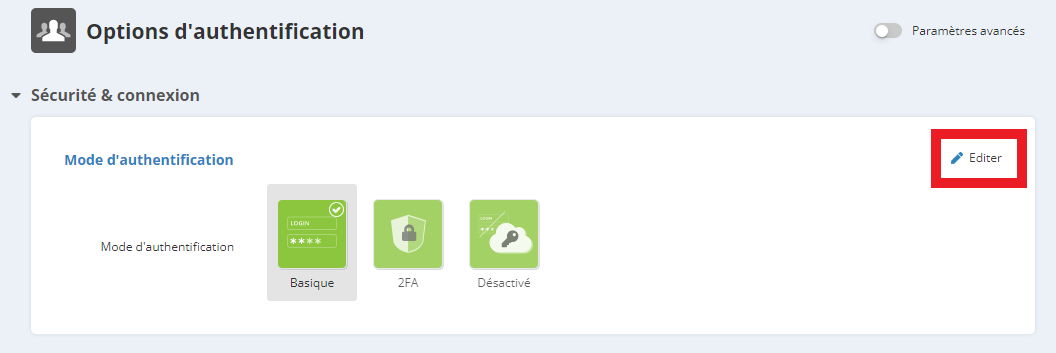

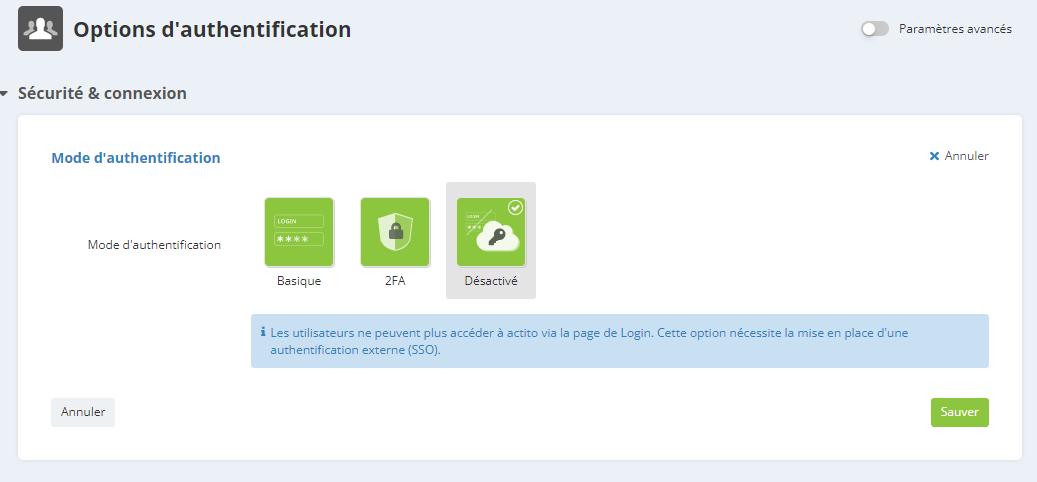

Pour choisir le mode d'authentification de la page de login, cliquez sur "Editer" en haut à droite.

Cela permet à l'administrateur de choisir un des 3 modes d'authentification possibles.

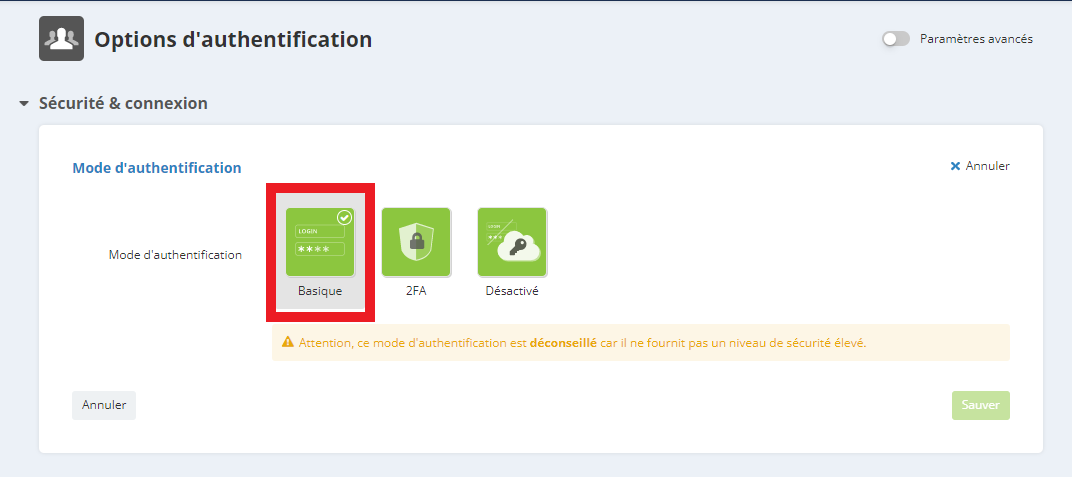

Basique

Le mode d'authentification basique est le procédé standard de se connecter grâce à un login (nom d'utilisateur) et un mot de passe.

Le mot de passe doit faire minimum 10 caractères de longueur et doit inclure 3 types de caractères différents parmi :

majuscules

minuscules

chiffres

caractères spéciaux

Néanmoins, cette méthode n'est pas recommandée car elle n'est pas considérée comme suffisamment sécurisée comparée à d'autres.

En effet, les mots de passe peuvent être compromis (phishing, usage répété du même mot de passe, ...) auquel cas la méthode basique ne fournit pas de garanties supplémentaires.

Astuce

Pour des raisons de sécurité, l'authentification à 2 facteurs est automatiquement activée à la création d'une nouvelle licence.

Les administrateurs ont la possibilité de la désactiver, mais ce n'est pas recommandé.

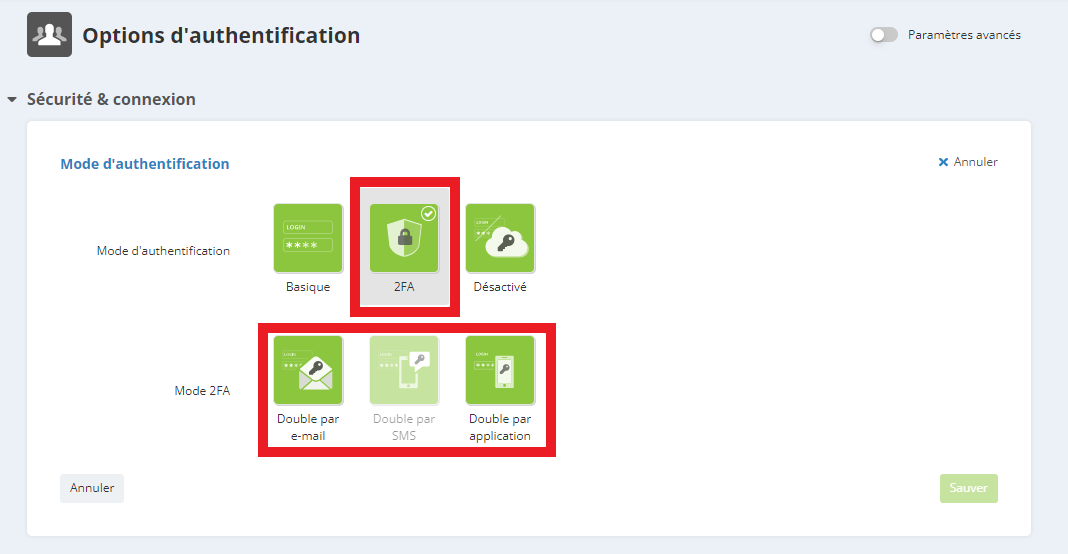

Authentification à double facteur (e-mail, SMS ou application mobile)

Le concept de l'authentification à double facteur (ou 2FA pour "2 Factors Authentication") consiste à multiplier les preuves requises pour permettre à un utilisateur de se connecter.

Pour être efficace, la méthode d'authentification doit combiner deux facteurs de nature différente :

-

Quelque chose que l'utilisateur connaît : le principe est le même que pour l'authentification classique à un facteur. Il s'agit du mot de passe.

-

Quelque chose que l'utilisateur possède : un code envoyé vers un moyen de communication propre à l'utilisateur. Ce code à validité temporaire devra être entré pour se connecter.

Trois options sont à votre disposition pour l'envoi du code :

2FA par e-mail

Le code sera envoyé à l'adresse e-mail associée au compte utilisateur. Comme nous recommandons vivement de ne créer des comptes Actito que sur base d'une adresse professionnelle, toute personne étant amenée à se connecter dans sa licence pourra facilement récupérer le code sur sa boîte de réception professionnelle.

Vu qu'une adresse e-mail est nécessaire à la création de tout utilisateur, aucun pré-requis supplémentaire n'est demandé pour l'activation du 2FA par e-mail. Cela implique néanmoins que l'envoi du code sera associé à la même ressource que la procédure de rappel de mot de passe.

2FA par SMS

Le code sera envoyé par SMS à un numéro de téléphone portable associé au compte utilisateur. Ainsi, seule une personne en possession du téléphone pourra se connecter à la licence. Comme les téléphones portables sont généralement gardés sur soi en permanence, cela permet de mettre en place une sécurité forte sans occasionner de gêne aux utilisateurs.

Pré-requis

Pour activer l'authentification à deux facteurs par SMS, il est nécessaire qu'un numéro de téléphone portable valide soit renseigné pour chaque utilisateur.

Il est possible à l'administrateur de licence de compléter les utilisateurs existants grâce à l'application "Gérer les utilisateurs".

Tout nouveau compte utilisateur devra obligatoirement avoir un numéro de téléphone portable valable.

2FA par application mobile

Le code se retrouve sur l'application mobile d'authentification préalablement installée sur le téléphone de l'utilisateur. Toutes les applications d'authentifications mobiles sont compatibles (Google authentification, Sophos, etc.) avec le 2FA application mobile d'Actito.

Le 2FA par application mobile est plus sécurisé que le 2FA email et sms car il ne requiert pas la réception d'un code par email ou par sms. Par contre, il faut que l'utilisateur configure une application d'authentification mobile au préalable afin de pouvoir se connecter. De plus, étant donné que ce mode d'authentification ne dépend pas de l'envoi d'un code, aucune latence dans la réception de celui-ci n'est possible.

Lors de la première connexion, l'utilisateur devra scanner un code QR via l'application d'authentification avec son téléphone portable. Il aura alors accès à un code à usage unique. Lors de ses prochaines connexions, l'utilisateur ne devra plus scanner de code QR. Il devra seulement se rendre sur son application mobile d'authentification pour récupérer le mot de passe et l'indiquer sur la page de connexion de la licence Actito.

Dans votre app d'authentification, la clé prendra le nom "login@licence".

Si vous avez plusieurs licences portant le même nom dans différents environnements (par exemple en TEST), nous vous suggérons de renommer la clé en fonction. Dans la plupart des apps, il suffit d'appuyer longuement sur la clé pour accéder au bouton "éditer". En effet, certaines apps ne permettent pas d'avoir 2 clés portant le même nom.

Réinitialiser son token

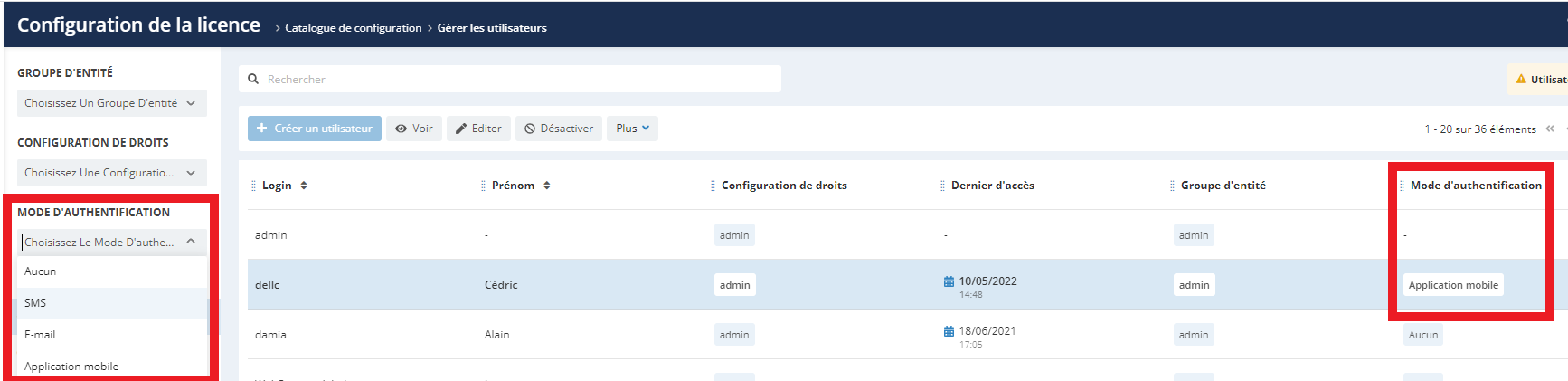

Afin de faciliter la gestion du 2FA, l'Administrateur a une visibilité sur le type de 2FA activé pour chaque utilisateur.

Dans la configuration de la licence, l'Administrateur a accès à cette information en appliquant le filtre "mode d'authentification" au niveau des colonnes ou bien en sélectionnant celui-ci dans le menu déroulant qui se trouve sur la gauche de l'écran.

L'Administrateur a la possibilité de réinitialiser le token d'un utilisateur. Cela peut s'avérer utile dans les situations suivantes : perte d'un téléphone portable, suppression du token,...

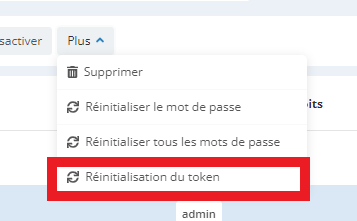

Pour ce faire, il devra accéder à la page Configuration de la licence < Plus < Réinitialisation du Token . Cette fonctionnalité existe uniquement pour les utilisateurs qui utilisent le 2FA application mobile.

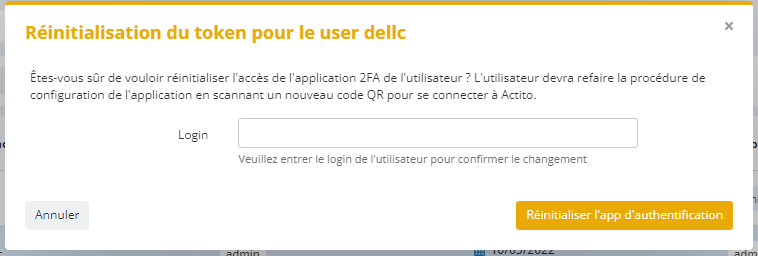

Une autre page demandant une confirmation du login du user en question s'ouvrira alors.

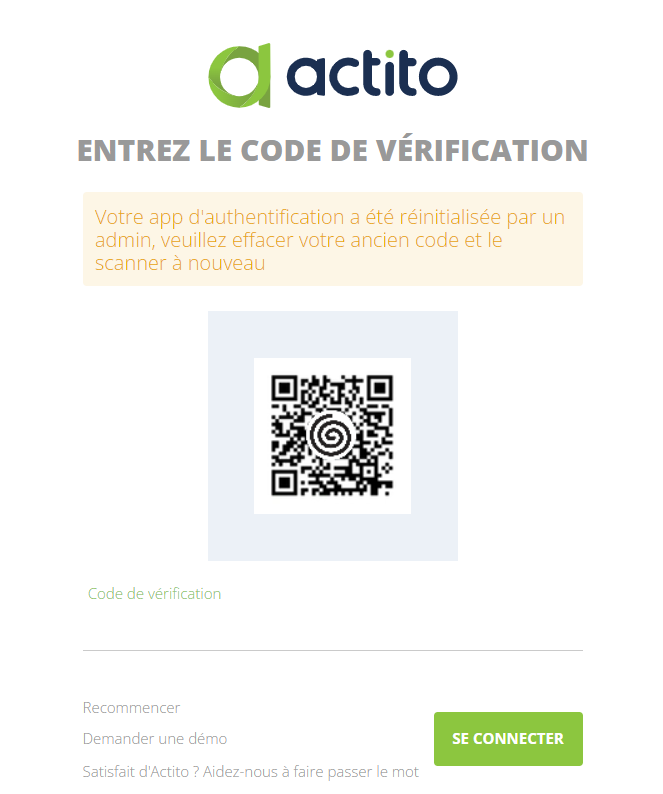

Du point de vue de l'utilisateur, un nouveau code QR devra être scanné au moment de l'authentification:

Hiérarchie des modes d'authentification

En fonction du mode d'authentification sélectionné par l'Administrateur de la licence, les utilisateurs pourront choisir un autre mode d'authentification. Cependant, il ne pourra pas sélectionner un mode moins sécurisé que celui prédéfini.

Voici le classement par ordre croissant de sécurité des modes d'authentification chez Actito:

Basique

2FA email

2FA sms

2FA application mobile

Cas pratiques

Voici les cas pratiques:

-

Si l'Administrateur laisse le mode d'authentification en basique pour la licence, alors l'utilisateur pourra choisir un mode d'authentification plus sécurisé ou identique (basique, 2FA email, sms ou application mobile).

-

Si l'Administrateur configure le mode d'authentification avec le 2FA email pour la licence, alors l'utilisateur pourra choisir un mode d'authentification plus sécurisé ou identique (2FA email, sms ou application mobile) mais il ne pourra pas retourner vers un mode d'authentification moins sécurisé (basique).

-

Si l'Administrateur configure le mode d'authentification avec le 2FA sms pour la licence, alors l'utilisateur pourra choisir un mode d'authentification plus sécurisé ou identique (2FA sms ou application mobile) mais il ne pourra pas retourner vers un mode d'authentification moins sécurisé (basique ou 2FA email).

-

Si l'Administrateur configure le mode d'authentification avec le 2FA application mobile pour la licence, alors l'utilisateur pourra uniquement choisir le même mode d'authentification (car il s'agit du mode le plus sécurisé) mais il ne pourra pas retourner vers un mode d'authentification moins sécurisé (basique, 2FA email ou sms).

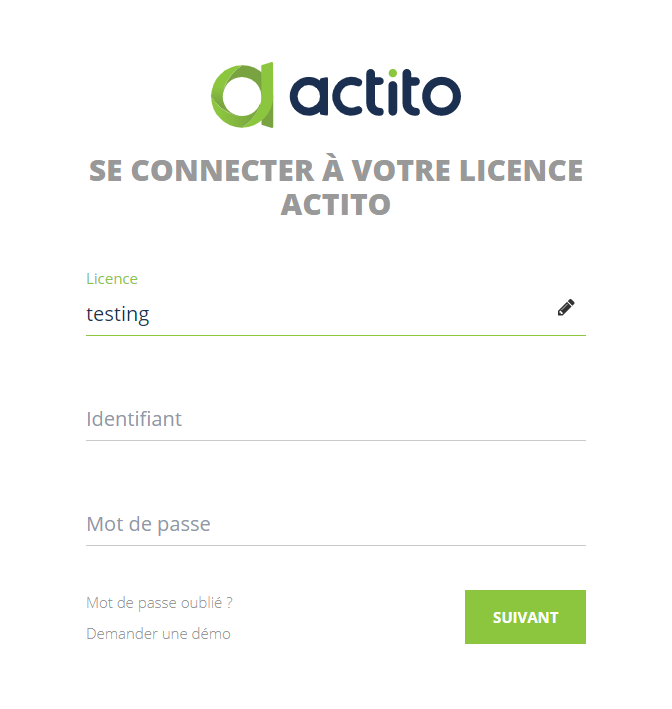

Se connecter

Pour vous connecter à votre licence après l'activation du "2FA", votre authentification se fera donc en 2 étapes.

La première reste identique à l'authentification à facteur unique. Vous devez renseigner :

Le nom de la licence

-

Votre identifiant (nom d'utilisateur)

-

Votre mot de passe (qui reste lié à votre adresse e-mail)

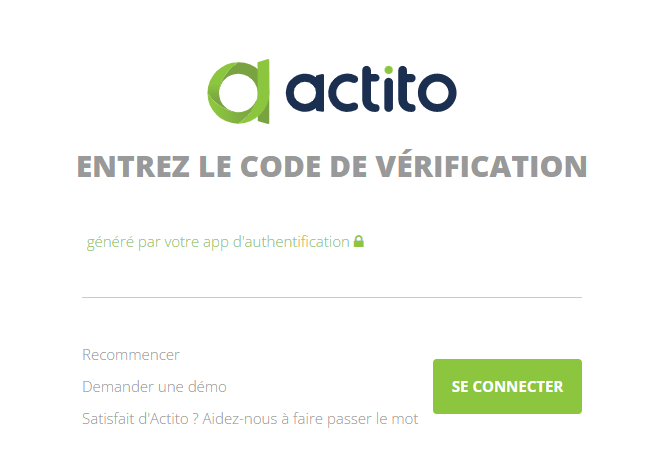

Si la combinaison de l'identifiant et du mot de passe est correcte, un code vous sera envoyé par email, SMS ou dans l'application mobile et vous serez redirigé vers un deuxième écran (où le mode de 2FA associé à votre compte vous sera rappelé).

Entrez le code pour accéder à la licence.

En cas d'erreur dans le code, vous retournerez au premier écran et devrez à nouveau fournir votre mot de passe.

Astuce

L'envoi du code peut aussi servir d'alerte si quelqu'un a obtenu votre mot de passe et essaie de se connecter à votre compte.

Si vous recevez un SMS ou un e-mail alors que vous n'avez pas tenté de vous connecter, veuillez contacter security@actito.com

Validité du code

Une fois envoyé, le code est valide durant 5 minutes ou jusqu'à la prochaine demande (auquel cas seul le nouveau code est valide).

Il est possible de demander le renvoi du code (une fois par minute), sous condition de ré-introduire son mot de passe.

La saisie de plusieurs codes erronés d'affilée va bloquer temporairement le compte utilisateur.

Désactivé

Le mode "Désactivé" signifie que l'accès via la page de login standard n'est plus possible.

Vous pouvez le sélectionner uniquement si le Single Sign-On (SSO) a été activé et paramétré dans votre licence. Dans le cas contraire, l'option sera grisée.

Pour apprendre comment activer le SSO, veuillez vous référer à la section suivante.

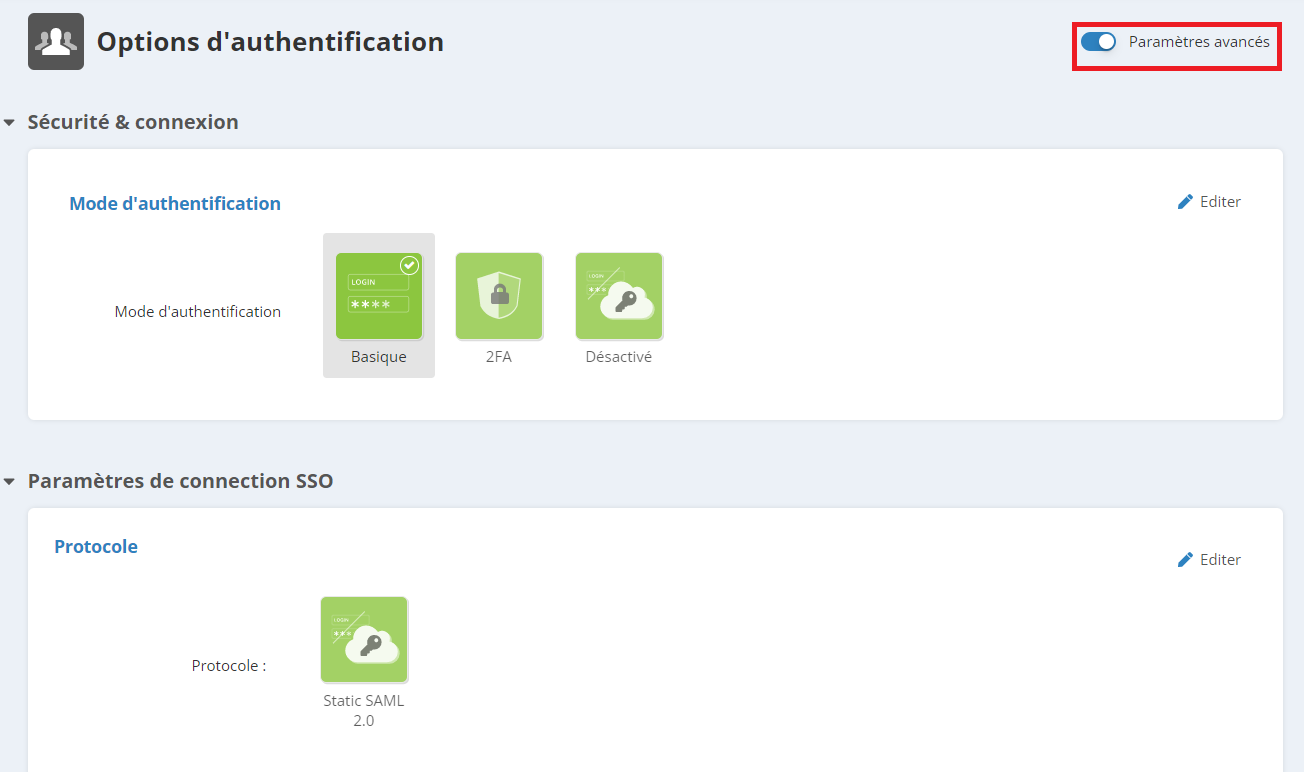

Paramètres de connexion SSO (avancés)

Pour accéder à la section de "Paramètres de connexion SSO", veuillez activer les "Paramètres avancés".

A savoir

Le SSO est une fonctionnalité facturée. Elle est grisée avant son activation.

Si vous voulez utiliser le SSO, veuillez pendre contact avec votre gestionnaire de compte.

Qu'est-ce que le SSO ?

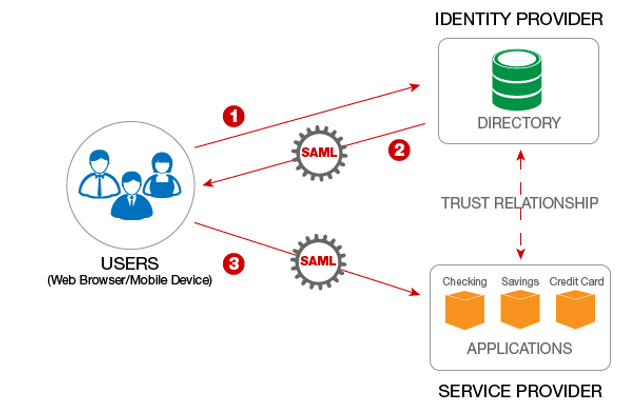

L'authentification unique, ou Single Sign-On (SSO) est un procédé d'authentification qui permet à un utilisateur de se connecter avec un seul ID et mot de passe à plusieurs systèmes de logiciels connectés, bien qu'indépendants.

Actito supporte uniquement le protocole SAML 2.0 et Actito est Fournisseur de Service SAML (ou SP pour Service Provider), ce qui veut dire que l'authentification est faite en dehors d'Actito, de votre côté. Ensuite, quand un utilisateur tente d'accéder à Actito, Actito va interroger votre Fournisseur d'Identité SAML (ou IDP pour Identity Provider) pour obtenir l'information de sécurité relative à l'utilisateur et lui autoriser la connexion. A la fois le fournisseur de Service et d'Identité doivent se reconnaître et s'accorder confiance à l'un l'autre, ce qui implique que des configurations techniques sont nécessaires des deux côtés.

Prérequis

Avant de démarrer la configuration du SSO, veuillez vérifier que votre IDP soit compatible avec notre implémentation du SSO. Il faut confirmer les éléments suivants avec votre opérateur technique :

-

Votre fournisseur d'identité (IDP) supporte SAML 2.0

-

Le mapping entre les utilisateurs de l'IDP et les utilisateurs Actito peut être fait sur base de l'adresse e-mail des utilisateurs

-

L'IDP peut fournir l'adresse e-mail des utilisateurs dans ses assertions.

Configurer l'accès au SSO

Cliquez sur "Editer" dans le coin supérieur droit pour démarrer la configuration des paramètres SSO.

A savoir

Seule une section peut être éditée à la fois. Veuillez fermer le mode d'édition de la "Page de login" avant d'éditer les paramètres SSO.

Protocole

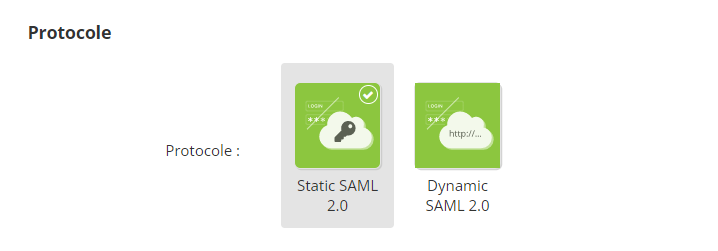

Le seul protocole supporté par Actito est SAML 2.0. La différence se trouve ici entre fournir les métadonnées de l'IDP de manière statique ou dynamique.

Pour compléter la configuration, les métadonnées de votre IDP doivent être disponibles pour être couplées avec les métadonnées d'Actito.

Il y a plusieurs possibilités pour cela :

-

Static SAML 2.0 : les métadonnées de l'IDP doivent être remplies à la main, ou en chargeant un fichier XML. Si les métadonnées changent de votre côté, elles devront être mises à jour à la main dans Actito.

-

Dynamic SAML 2.0 : les métadonnées de l'IDP doivent être disponibles sur une URL publique. Si les métadonnées changent de votre côté, toute mise à jour sera répercutée via l'URL.

Les informations nécessaires à la prochaine section dépendent du protocole.

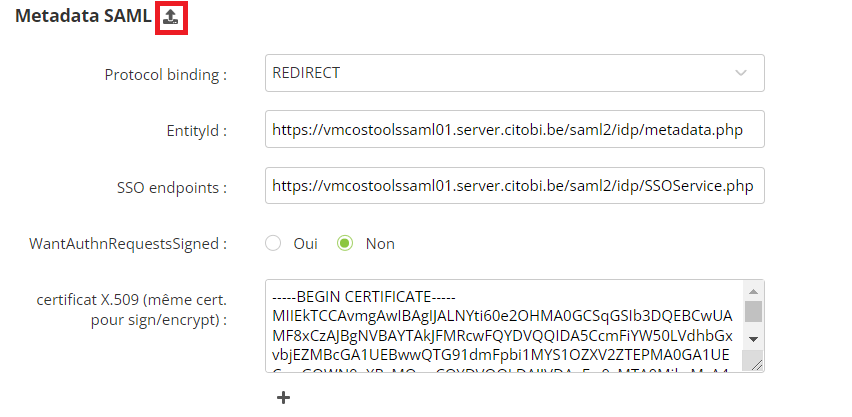

Metadata SAML (Static)

Le moyen le plus de fournir les métadonnées de l'IDP est en chargeant un fichier XML.

C'est faisable en cliquant sur l'icône à côté de l'entête de la section. Cela vous permettra de charger un fichier depuis votre ordinateur pour remplir automatiquement les paramètres demandés.

D'autre part, il est aussi possible de remplir les paramètres à la main :

-

Protocol binding : il s'agit de la même utilisées pour les communications entre le SP et l'IDP, y compris les requêtes d'authentification. Cela peut être soit REDIRECT (GET) ou POST.

-

EntityId : l'ID de l'entité est le nom unique et immuable pour une entité SAML. Bien que ça ne soit pas obligatoirement un emplacement web, il doit généralement s'agit d'une URL absolue commençant par 'https://'.

-

SSO endpoints : il s'agit de l'URL de l'implémentation SAML 2.0 qui reçoit les requêtes d'authentification à traiter. Cela doit être une URL valide commençant par 'http://' ou 'https://' (https est recommandé).

-

WantAuthnRequestsSigned : cela précise si votre IDP (votre application) demande que les requêtes d'a uthentification de la part du SP (Actito) soient signées (Oui) ou pas (Non).

-

X.509 certificate (même cert. for sign/encrypt): il s'agit du certificat utilisé par l'IDP pour signer les assertions SAML, pour que le SP puisse valider leur authenticité. Plusieurs certificats peuvent être ajoutés. Le même certificat sera utilisé pour la signature et l'encryptage.

Metadata SAML (Dynamic)

La plupart des informations est fournie à travers l'URL publique des métadonnées, ce qui implique que toute mise à jour à la configuration SSO est appliquée immédiatement quand les métadonnées sont mises à jour sur l'URL.

Vous devez fournir les informations suivantes :

-

Protocol binding : il s'agit de la même utilisées pour les communications entre le SP et l'IDP, y compris les requêtes d'authentification. Cela peut être soit REDIRECT (GET) ou POST.

-

EntityId : l'ID de l'entité est le nom unique et immuable pour une entité SAML. Bien que ça ne soit pas obligatoirement un emplacement web, il doit généralement s'agit d'une URL absolue commençant par 'https://'.

-

Metadata url: l'URL publique contenant les métadonnées de votre IDP.

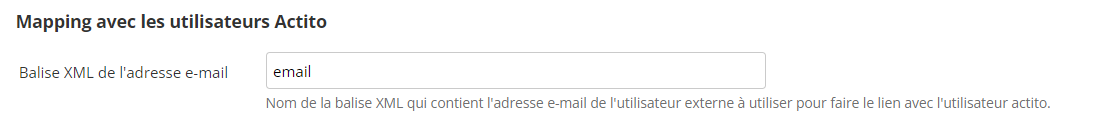

Mapping avec les utilisateurs Actito

La dernière section est commune aux protocoles statiques et dynamiques.

Elle sert à fournir la balise XML correspondant à l'adresse e-mail des utilisateurs dans la configuration de l'IDP. Elle sera utilisée pour faire correspondre l'utilisateur externe connecté par SSO avec l'utilisateur Actito.

La clé de rapprochement doit être l'adresse e-mail.

A savoir

Un utilisateur doit être créé dans la licence Actito par l'administrateur. Autrement, aucun rapprochement ne sera fait avec l'adresse e-mail et le SSO ne marchera pas.

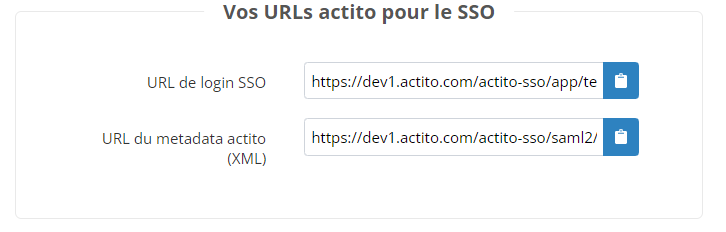

Vos URLs Actito pour le SSO

Après avoir sauvegardé votre configuration SSO, vous quitterez le mode d'édition et verrez le récapitulatif de vos informations, ainsi que les informations fournies par Actito pour vous connecter par SSO.

Il s'agit de :

-

URL de login SSO : l'URL que vous utiliserez pour vous connecter à Actito après vous être loggé dans votre plateforme IDP.

Elle aura toujours la structure suivante : https://<actitoHost>/actito-sso/app/<licenseName>

-

URL du metadata actito (XML) : les métadonnées d'Actito en tant qu'SP (en format XML), à fournir à votre IDP.

L'URL aura toujours la structure suivante : https://<actitoHost>/actito-sso/saml2/service-provider-metadata/<licenceName>

Les variables dans les URLs sont :

-

actitoHost : dépend de l'environnement de la licence (www.actito.be, www1.actito.com or www3.actito.com, même domaine que la plateforme utilisateur)

-

licenceName : le nom de la licence à configurer.

Astuce

Un seul IDP peut être utilisé par licence.

Une fois que le SSO a été configuré, vous pouvez choisir d'entièrement désactiver la page de login pour votre licence, et ainsi n'autoriser les connexions que via SSO (voir l'option "Désactivé" si dessus.)